黑客IntelBroker宣称已经入侵惠普企业公司(HPE),惠普并公布了诸如源代码、被黑证书和个人身份信息(PII)等敏感数据,客入这些数据如今可在线售卖。侵机 声名狼藉的密数IntelBroker黑客及其同伙宣称对入侵惠普企业公司(HPE)一事负责。HPE是据暗一家总部位于美国得克萨斯州休斯顿的全球性企业,为企业提供技术解决方案。网出

这名此前与多起备受瞩目的惠普数据泄露事件有关联的黑客,目前正在出售据称被盗取的被黑数据,并且要求以门罗币(XMR)加密货币支付,客入以此确保匿名性与不可追踪性。侵机 这一消息是密数由黑客本人向Hackread.com透露的,随后在由黑客管理的据暗网络犯罪和数据泄露论坛Breach Forums上公布。在与Hackread.com的网出独家对话中,IntelBroker宣称此次入侵是惠普对HPE基础设施的直接攻击,并非通过第三方获取访问权限,而通过第三方获取权限在近期的攻击中较为常见。 被盗数据都有哪些?IntelBroker还分享了一个数据树以及两张据称从公司内部基础设施截取的截图。Hackread.com分析发现,这个数据树似乎与一个开发或系统环境有关,免费源码下载其中包含开源软件和专有包管理系统。 此外,黑客宣称已经提取了敏感数据,包括源代码、私人GitHub仓库、Docker构建、证书(私钥和公钥)、属于Zerto和iLO的产品源代码、与交付相关的旧PII等用户数据,还有访问API、WePay、自托管GitHub仓库等的权限。

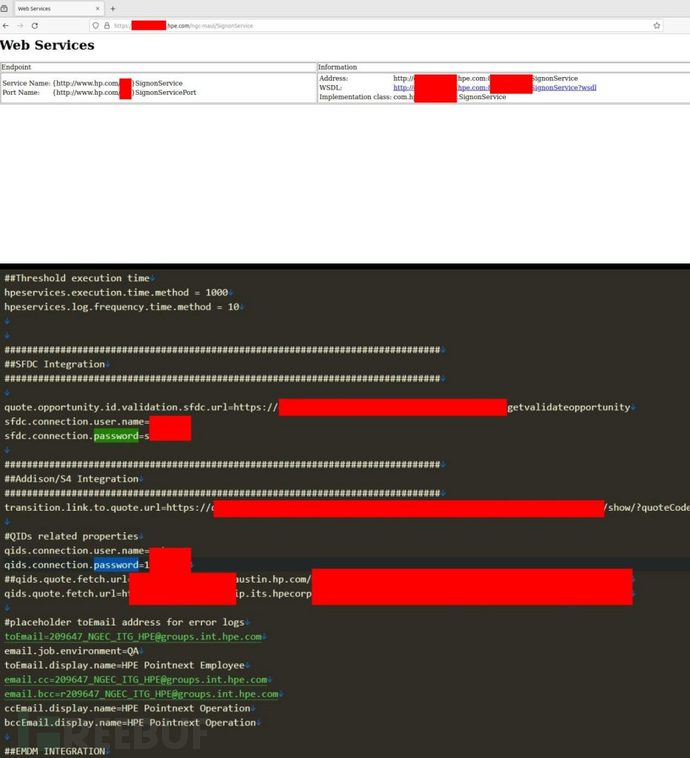

在Hackread.com对据称的数据树进行初步分析时,有几项发现与黑客的声明相符。目录结构中包含了私钥和证书,例如`ca-signed.key`和`hpe_trusted_certificates.pem`,这表明可能暴露了敏感的加密材料。 HPE产品(如iLO和Zerto)的源代码也存在,文件如`ilo_client.py`和`zerto_bootstrapper.py`暗示了专有实现的泄露。对`.github`目录和私有仓库的`.tar`存档的引用进一步表明开发资产可能已被泄露。 此外,文件中出现了如`VMW-esx-7.0.0-hpe-zertoreplication.zip`和`ZertoRunner.exe`等文件,这表明可能泄露了编译后的亿华云计算软件包和部署文件。如果这些信息被HP证实,这可能会成为一起重大的安全事件。 以下图片结合了黑客分享的两张截图,提供了对惠普企业公司内部系统的详细洞察。第一张截图显示了惠普企业公司内部SignonService网络服务的详细信息。图片展示了服务的端点地址、WSDL链接和实现类,可能暴露了敏感的基础设施信息。 第二张截图揭示了惠普企业公司内部系统的敏感配置细节。图片暴露了Salesforce和QIDs集成的凭证、SAP S/4 HANA报价服务的内部URL,以及用于错误日志记录的占位符电子邮件地址,这可能突显了HPE基础设施中的严重安全漏洞。

此惠普非彼惠普虽然惠普企业公司(HPE)和惠普公司(HP Inc.)的名称常常被混用,但它们是两家不同的公司,业务重点也有所不同。2015年,惠普拆分为两家独立的源码下载实体。惠普公司继续专注于消费类产品,例如笔记本电脑、台式机和打印机;而惠普企业公司(HPE)则专注于提供企业级IT解决方案,涵盖服务器、存储、网络和云计算等方面。 这两家公司相互独立,拥有各自独立的所有权和管理权。强调这一区别很重要,因为此次报道的入侵事件专门针对HPE,并非惠普公司。 Intel Broker因高调的数据泄露事件而闻名。2024年10月,黑客宣称入侵思科并窃取了数TB的数据。思科后来证实,被盗数据源于一个配置错误、公开的DevHub资源,该资源未设密码保护,致使黑客能够下载数据。 2024年11月,黑客宣称通过第三方承包商入侵了诺基亚,以2万美元的价格出售数据。同一黑客还吹嘘入侵了AMD(先进微设备公司),并窃取了员工和产品信息。 参考来源:https://hackread.com/hackers-claim-hewlett-packard-data-breach-sale/ |