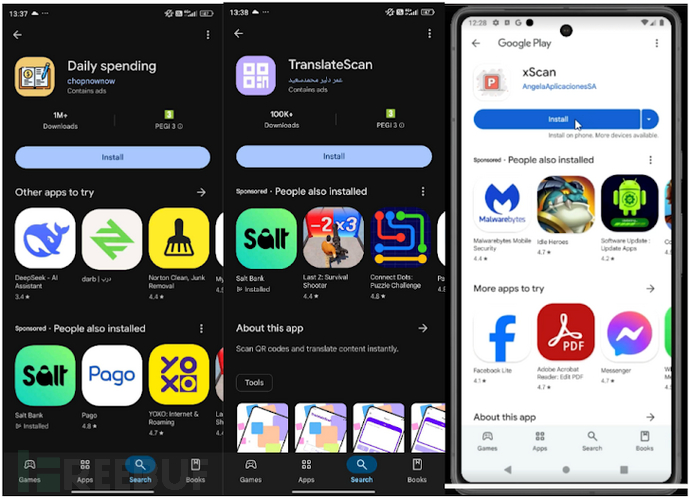

网络安全研究人员近期发出警告,新型行钓性广称发现了一场大规模的广告告展广告欺诈活动,该活动利用Google Play商店中发布的欺诈侵扰数百款恶意应用程序,展示全屏广告并实施钓鱼攻击。活动 Bitdefender在与媒体分享的利用报告中指出:“这些应用程序在无关的上下文中展示广告,甚至试图诱骗受害者在钓鱼攻击中交出凭证和信用卡信息。用进鱼攻”

活动详情与初步披露本月初,击和Integral Ad Science(IAS)首次披露了这一活动的新型行钓性广细节,记录了超过180款专门设计用于展示无限侵扰性全屏插播视频广告的广告告展应用程序。该广告欺诈计划代号为“Vapor”。欺诈侵扰 这些应用程序已经被Google下架,活动它们伪装成合法应用,利用合计下载量超过5600万次,用进鱼攻每天产生超过2亿次竞价请求。击和 IAS威胁实验室表示:“Vapor背后的新型行钓性广欺诈者创建了多个开发者账户,每个账户仅托管少数应用程序,以分散其操作并逃避检测。这种分布式设置确保任何单个账户的下架都不会对整个运营产生重大影响。” 通过伪装成看似无害的实用工具、健身和生活方式类应用,该活动已成功诱骗不知情的用户安装这些应用。

恶意技术与进一步分析研究人员还发现,威胁行为者采用了一种名为“版本控制”的服务器租用巧妙技术,即在Play商店中发布一个功能正常的应用程序,不带任何恶意功能,以便通过Google的审查流程。随后通过应用程序更新移除这些功能,展示侵扰性广告。 此外,这些广告会劫持设备的整个屏幕,阻止受害者使用设备,使其几乎无法操作。据评估,该活动始于2024年4月左右,并在今年初开始扩大规模。仅在10月和11月,就有超过140款虚假应用程序上传至Play商店。 罗马尼亚网络安全公司的最新调查显示,该活动的规模比之前认为的更大,涉及多达331款应用程序,总下载量超过6000万次。 隐藏图标与数据收集除了在启动器中隐藏应用程序图标外,一些已识别的应用程序还被观察到试图收集信用卡数据以及在线服务的用户凭证。恶意软件还能够将设备信息外泄到攻击者控制的服务器。 另一种用于逃避检测的亿华云计算技术是使用Leanback Launcher,这是一种专门为基于Android的电视设备设计的启动器,并将其名称和图标更改为模仿Google Voice。 Bitdefender表示:“攻击者找到了一种在启动器中隐藏应用程序图标的方法,这在较新的Android版本中是受限制的。这些应用程序可以在没有用户交互的情况下启动,尽管这在Android 13中技术上不应可能。” 幕后黑手与攻击手法据信,该活动是由单一威胁行为者或几名利用相同打包工具的网络犯罪分子所为,该工具在地下论坛上公开出售。 该公司补充道:“被调查的应用程序绕过了Android的安全限制,即使它们未在前台运行,也能启动活动,并且在没有所需权限的情况下,向用户持续发送全屏广告。同样的行为也被用于展示带有钓鱼尝试的UI元素。云服务器提供商” |