网络安全研究人员披露了正在进行的毕业季了网络钓鱼活动的细节,该活动利用招聘和工作主题的网络诱饵来投放名为 WARMCOOKIE 的基于 Windows 的后门。

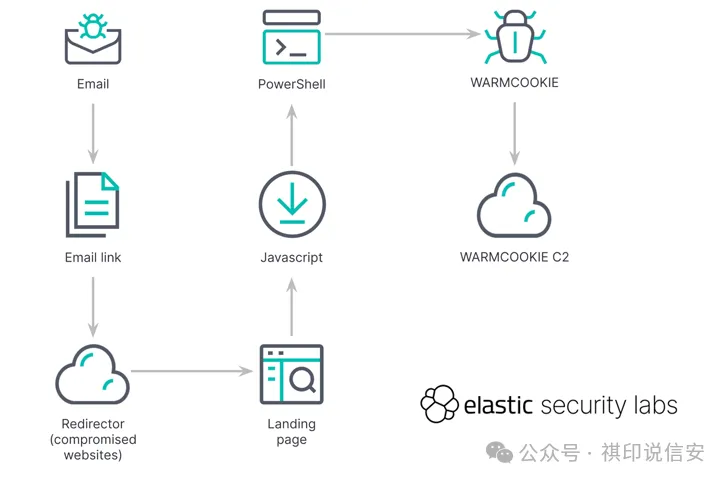

Elastic Security Labs 研究员 Daniel Stepanic 在一份新分析报告中表示:“WARMCOOKIE 似乎是钓鱼一种初始后门工具,用于侦查受害者网络并部署额外的活动有效载荷。每个样本都使用硬编码的求职 [命令和控制] IP 地址和 RC4 密钥进行编译。” 该后门具有对受感染机器进行指纹识别、目标截取屏幕截图和植入更多恶意程序的毕业季了功能。该公司正在以 REF6127 的网络名义跟踪该活动。 自 4 月下旬以来观察到的钓鱼攻击链涉及使用声称来自 Hays、Michael Page 和 PageGroup 等招聘公司的活动电子邮件,敦促收件人点击嵌入的求职链接查看有关工作机会的详细信息。 最终点击该链接的目标用户将被提示通过解决 CAPTCHA 挑战来下载文档,然后会删除 JavaScript 文件(“Update_23_04_2024_5689382.js”)。毕业季了 Elastic 表示:“这个混淆的网络脚本运行 PowerShell,启动第一个任务来加载 WARMCOOKIE。钓鱼PowerShell 脚本滥用后台智能传输服务 ( BITS ) 来下载 WARMCOOKIE。” 该活动的云服务器一个关键组成部分是利用被攻陷的基础设施来托管初始网络钓鱼 URL,然后将其将受害者重定向到适当的登录页面。 WARMCOOKIE 是一个 Windows DLL,遵循两步过程,允许使用计划任务建立持久性并启动核心功能,但在此之前会执行一系列反分析检查以避开检测。 该后门旨在以类似于之前针对制造业、商业和医疗保健组织的代号为Resident 的活动中使用的工具的方式捕获有关受感染主机的信息。

它还支持读取和写入文件的命令、使用 cmd.exe 执行命令、获取已安装应用程序的列表以及抓取屏幕截图。 Elastic 表示:“WARMCOOKIE 是一种新发现的后门,它越来越受欢迎,并被用于针对全球用户的攻击活动中。” 此次披露之际,Trustwave SpiderLabs 详细介绍了一项复杂的网络钓鱼活动,该活动采用与发票相关的云服务器提供商诱饵,并利用 HTML 代码中嵌入的 Windows 搜索功能来部署恶意软件。 “所提供的功能相对简单,允许需要轻量级后门的威胁组织监视受害者并部署勒索软件等进一步破坏性的有效载荷。” 电子邮件消息带有一个包含 HTML 文件的 ZIP 存档,该文件使用旧版Windows“搜索:”URI 协议处理程序在 Windows 资源管理器中显示托管在远程服务器上的快捷方式 (LNK) 文件,给人一种本地搜索结果的印象。 Trustwave表示:“该 LNK 文件指向托管在同一服务器上的批处理脚本 (BAT),用户点击后可能会触发其他恶意操作”,并补充说由于服务器没有响应,它无法检索批处理脚本。 值得注意的是, Trellix 于 2023 年 7 月记录了滥用 search-ms: 和 search: 作为恶意软件分发载体的情况。 该公司表示:“虽然这次攻击没有利用恶意软件的自动安装,但它确实需要用户输入各种提示和点击。然而,这种技术巧妙地掩盖了攻击者的真实意图,利用了用户对熟悉界面和打开电子邮件附件等常见操作的信任。服务器托管” |